[아이뉴스24 김혜경 기자] 최근 소프트웨어(SW) 보안 취약점을 악용한 북한발 사이버 공격이 잇따라 발생하고 있다. 지난 4월에 이어 이달에도 보안 인증 SW를 겨냥한 고강도 위협이 포착된 가운데 각별한 주의가 요구된다.

29일 국가정보원 등에 따르면 북한 정찰총국은 '매직라인(MagicLine4NX)'이라는 보안 인증 프로그램의 취약점을 이용해 국내 공공기관과 방산업체, IT 기업, 언론사 등을 대상으로 사이버 공격을 시도했다. 현재까지 50여 곳의 PC가 악성코드에 감염된 것으로 나타났다.

매직라인은 국가‧공공기관, 금융사 등의 홈페이지에 공동인증서를 활용해 로그인할 경우 본인 인증을 위해 PC에 설치되는 SW다. 설치 이후 사용자가 별도 업데이트하거나 삭제하지 않으면 PC에서 자동 실행되므로 보안 취약점이 노출될 경우 해커가 공격 경로로 지속 악용할 수 있다. 개발사가 올해 3월 보안패치를 개발했지만 업데이트 진행률이 저조한 상황이라고 국정원은 설명했다.

앞서 지난 4월 북한 연계 해킹조직은 '이니세이프'라는 보안 프로그램 취약점을 이용해 국가‧공공기관과 방산업체, 바이오기업 등 60여곳의 PC 210여대를 해킹한 바 있다. 이 프로그램도 금융기관 등 다수 홈페이지에서 사용자 인증서 처리를 위해 사용되며, 홈페이지에 접속하면 자동 설치되는 형태다. 당시 국정원은 국내외 1천만대 이상의 PC에 이 프로그램이 설치된 것으로 추정했다.

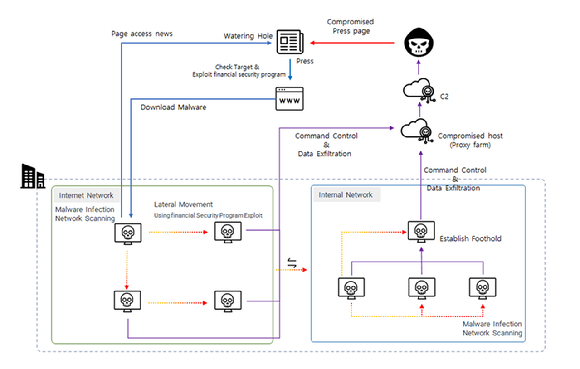

프로그램 취약점과 특정 웹사이트의 취약점 코드가 결합할 경우 악성코드에 감염되는 구조다. 해커는 공격 대상 정보를 수집해 특정 웹사이트를 해킹한 후 취약점 코드를 삽입, 피해자의 접속을 기다린다. 이른바 '워터링 홀(Watering Hole)'이라는 해킹 기법이다.

한국인터넷진흥원(KISA)는 지난 28일 발간한 보고서를 통해 "라자루스(Lazarus) 그룹은 국내 대다수 기업과 개인이 사용하고 있는 보안 SW와 언론사 홈페이지를 최초 침투 수단으로 이용했다"며 "SW 개발사의 소스코드를 탈취해 취약점을 공격하는 코드를 제작하고 또 다른 개발사를 공격했다"고 분석했다.

또 "워터링 홀 공격에는 특정 언론사 홈페이지가 악용됐는데 이 언론사는 과거 라자루스가 공격했던 언론사로 밝혀졌다"고 전했다.

이니세이프 SW 취약점 공격에서 두드러진 특성은 '도미노 효과'와 '타겟형' 워터링 홀 공격이라는 점이다. 다른 언론사가 워터링 홀로 악용된 언론사 홈페이지를 방문해 기사를 모니터링하는 과정에서 연쇄적으로 감염된 것. 또 감염된 언론사의 기사가 외부에 공유될 경우 SW의 취약점이 발현돼 피해가 확산되는 구조다.

KISA는 "타겟형 워터링 홀은 IP 필터링으로 목표물을 설정해 공격을 수행한다"며 "필터링 없이 공격을 수행했다면 탐지 시점은 앞당겨졌겠지만 피해 규모는 확산됐을 것"이라고 전했다.

이어 "시스템 파괴 등을 수행하는 악성코드가 실행됐다면 사회적 혼란은 불가피했을 것"이라며 "파악된 피해기업 대부분은 그룹웨어와 인프라 운영업체라는 점에서 고객사에 전파됐을 가능성도 컸다"고 덧붙였다.

/김혜경 기자(hkmind9000@inews24.com)

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기