독일의 한 컴퓨터 보안 컨설턴트가 미국을 포함한 일부 국가들이 올해부터 보급을 시작할 전자여권을 복제할 수 있음을 증명했다.

논란의 대상이 되고 있는 전자여권에는 무선인식태그, 즉 RFID가 내장된다. 미 국무부를 비롯한 다른 기관들이 여권 위조를 근절하는데 일조할 것이라고 말한 바로 그 칩들이다. 그러나 독일 DN-시스템스(DN-Systems)의 보안 컨설턴트이자 RFID 전문가인 루카스 그룬발트(Lukas Grunwald)는 이 칩에 들어있는 데이터를 쉽게 복제할 수 있다고 주장한다.

그룬발트는 "이런 여권을 고안한 것은 너무 멍청한 짓이었다. 내 생각에 RFID가 내장된 여권은 막대한 자원 낭비일 뿐이다. 보안을 조금도 강화해주지 못할 것이다."라고 말했다.

그는 오는 목요일 라스베이거스에서 열릴 블랙햇(Black Hat) 보안 컨퍼런스에서 여권 복제 방법을 증명해 보일 계획이다.

지금까지 미국은 전자여권의 세계적인 보급에 앞장서 왔다. 여권 발행국의 전자서명을 받은 칩이 정식 여권과 위조된 여권을 구분하는데 도움이 될 것이라는 당국의 발표가 있었기 때문이다. 미국은 오는 10월부터 시민들에게 전자여권을 발행할 계획이며 독일은 이미 발행을 시작했다.

여러 국가들이 여권 칩에 저장되는 데이터의 암호화에 대해 논의해 왔지만 까다로운 인프라 구축이 선행돼야 한다는 점 때문에 현재로서는 데이터 암호화가 이루어지지 않고 있다.

그룬발트는 "데이터를 읽을 수 있다면 데이터를 복제하여 새로운 태그에 집어넣는 일도 가능하다."고 말했다.

이 같은 복제에 대한 발언은 RFID 칩이 여권 보안 강화에 도움이 되지 않는다는 수많은 전자여권 비판자들의 주장을 다시 한 번 확인시켜 주었다.

런던정치경제대학(London School of Economics and Political Science) 정보시스템 학과의 객원교수이자 RFID 여권을 반대하는 영국 단체 프라이버시 인터내셔널(Privacy International)의 선임 연구원인 거스 호세인(Gus Hosein)은 "그룬발트라는 사람이 대단한 것이든지 아니면 이 기술이 믿을 수 없을 만큼 바보 같든지 둘 중 하나이다."라고 말했다.

그는 "나는 두 가지가 모두 해당된다고 생각한다. 세상에서 제일 잘나고 똑똑한 사람들이 만들어낼 수 있는 게 고작 이것인가? 아니면 정책을 정하면서 관료들에게 제대로 알지도 못하는 기술에 대해 결정을 내리도록 만든 탓인가?"라는 의문을 제기했다.

그룬발트는 여권 칩을 복제하는 법을 알아내는 데 고작 2주일이 걸렸다고 말한다. 그 2주 동안 그는 주로 국제연합(UN) 산하의 국제민간항공기구(International Civil Aviation Organization, ICAO) 웹사이트에 들어가 이 기구에서 작성한 전자여권에 대한 기준들을 읽으면서 시간을 보냈다. 그는 새로운 유럽연합 독일 여권을 대상으로 복제 가능 여부를 시험했지만, 이는 동일한 ICAO 기준을 따르게 될 다른 모든 국가의 전자여권에도 똑같이 적용될 것이다.

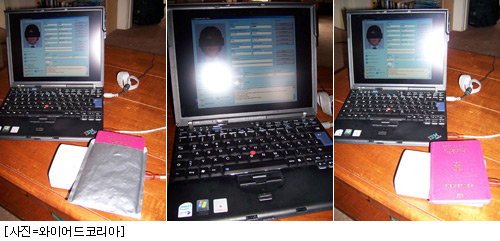

와이어드 뉴스에 여권 복제를 입증해 보이는 과정에서 그룬발트는 자신의 여권을 출입국 통제에 사용하는 공식 여권 검사용 RFID 판독기 위에 올려놓았다. 그는 이 판독기를 그 제조업체인 독일 소재의 ACG ID 기술업체 발루프(Walluf)에 주문하여 구입했지만, 약 200달러를 들여 표준 RFID 판독기에 안테나 하나만 추가하면 누구든 직접 손쉽게 이러한 판독기를 만들 수 있다고 했다.

뒤이어 그는 출입국 관리소에서 여권을 읽는데 사용하는 프로그램[시큐리티 네트워크(Security Networks)가 만든 골든 리더 툴(Golden Reader Tool)]을 실행시켰고, 4초 만에 여권 칩에 들어있는 데이터가 골든 리더 템플릿 화면에 나타났다.

그런 다음 RFID 태그가 포함된 빈 여권 페이지 샘플을 판독기[라이터(writer)로도 사용될 수 있다] 위에 올려놓고 칩의 기본 구조가 정식 여권의 구조와 일치하도록 ICAO 레이아웃에 기록했다.

마지막 단계로 그는 2년 전 파트너와 함께 설계한 일명 'RF덤프(RFDump)' 프로그램을 사용하여 새로운 칩을 복제된 정보로 프로그래밍 했다.

그 결과 전자여권 판독기상으로 원래의 여권과 똑같이 보이는 빈 여권이 완성됐다.

그룬발트는 태그를 복제할 수는 있지만 발각되지 않고 칩에 있는 이름이나 생년월일 등의 데이터를 변경하는 것은 불가능하다고 바로 여권이 데이터를 인증하는 데 암호 해시를 사용하기 때문이다.

그는 계속해서 기업에서 출입증으로 사용하는 일반 스마트카드의 칩을 ICAO 기준에 맞게 포맷한 후 동일한 여권 데이터를 그 위에 복제했다. 그런 다음 스마트카드를 넣은 여권을 판독기와 여권 칩 사이에 놓고는 판독기가 여권 칩이 아닌 복제된 칩을 읽도록 조작하는 방법을 보여주었다. 판독기는 한 번에 한 개의 칩만 읽도록 설계되기 때문에 여권에 내장된 칩 대신 판독기와 가장 가까이 있는 스마트카드의 칩을 읽는다.

이것은 곧 블랙리스트에 올라 있는 테러리스트가 자신의 실명과 사진이 인쇄된 여권 속에 다른 누군가의 여권 정보를 복제한 RFID 칩을 넣어 소지할 수 있다는 뜻이다. 그렇게 되면 여권에 인쇄된 내용 대신 전자 정보에 의존하는 출입국 감시 컴퓨터는 전혀 다른 사람의 이름을 검사하게 된다.

그러나 그룬발트는 사람이 직접, 여권에 인쇄된 이름과 사진이 칩에서 읽은 데이터와 일치하는지를 확인함으로써 이러한 조작을 쉽게 근절할 수 있다는 점을 인정한다. 여권 하단에 찍힌, 기계로 판독이 가능한 OCR 텍스트도 RFID 데이터와 일치하지 않을 것이다.

미 국무부 여권 서비스 담당 부차관보인 프랭크 모스(Frank Moss)에 따르면 전자여권을 고안한 사람들도 오래 전부터 칩 복제가 가능하다는 사실을 익히 알고 있었으며, (데이터 페이지에 여권 소지자의 디지털 사진을 넣는 등의) 다른 보안 장치들을 통해서도 위조되거나 개조된 여권으로 미국을 포함한 다른 나라로 입국하는 것을 막을 수 있다.

모스는 "이 사람이 밝혀낸 것은 예상치 못했던 것도 아니고 주목 받을만한 일도 아니다. 칩은 그 자체로 완전한 해결책이 될 수 없다. 그것은 여권을 소지한 사람이 해당 정부에서 여권을 발행해준 대상과 일치하는지를 입증하는 부가적인 수단이다."라고 말했다.

그는 또한 미국은 완전히 자동화된 검사 시스템을 사용할 계획이 없으며, 따라서 RFID 칩에 저장된 데이터와 실제 여권을 직접 대조하여 일치하지 않는 점은 무엇이든 잡아낼 것이라고 덧붙였다.

그러나 무인 시스템을 검토 중인 국가들도 있다. 모스에 따르면 오스트레일리아는 여행객들 가운데 선발된 일부에 대해서만 자동화된 여권 검사를 사용할 것을 논의하고 있다.

그룬발트는 전자여권의 조작은 위조의 위험 이외에도 여권 RFID 태그에 손상된 데이터를 넣어 검사 시스템을 망가뜨리거나 백엔드 출입국 감시 컴퓨터에 악성코드를 퍼트릴 가능성이 있다고 지적했다. 그러나 이러한 위험은 내장 소프트웨어가 바이러스나 트로이 목마의 공격에 다른 시스템을 쉽게 노출시키는 경우에만 일어난다.

그룬발트는 "나는 사람들에게 RFID 여권을 사용하려면 보안을 철저히 하라고 말하고 싶다. 이것은 우리 모두에게 이익이 되는 일이다. 사이버테러리스트들이나 나쁜 목적을 지닌 해커들을 생각하면 위험천만한 일이기 때문이다. 나는 여권 복제의 가능성이 절대 있어서는 안 된다고 생각한다."

호세인도 "물론 이것이 카드시스템 전체를 망가뜨리는 치명적인 오류가 되리라고는 생각하지 않는다. 하지만 우리가 새로운 여권을 얼마나 믿어야 할지는 장담할 수 없다."고 거들었다.

위조범이 그룬발트의 기법을 이용하기 위해서는 여권을 한 동안 소지하고 있어야 한다. 여행자의 주머니나 지갑에서 몰래 여권을 복제하는 것은 불가능하다. 여권에 내장된 '기본접근 통제(Basic Access Control, BAC)'라는 프라이버시 기능 때문인데, 출입국 직원들은 여권의 RFID 칩을 판독하기 전에 이 기능을 풀어야 한다. 여권에 인쇄된, 기계로 판독할 수 있는 데이터에 포함된 특수키가 있어야만 칩을 열 수 있다.

그룬발트는 복제 칩을 새로운 여권에 인쇄된 키에 맞게 프로그래밍해서 복제 여권을 완성할 수 있다. 혹은 BAC를 풀 필요가 없도록 복제 칩을 프로그래밍 할 수도 있다. BAC는 선택 사양이기 때문이다.

블랙햇 컨퍼런스에서 소개된 전자여권 문제에 관한 연구는 그룬발트의 복제 기법만이 아니었다. 지난 수요일 플렉시리스(Flexilis)의 케빈 머해피(Kevin Mahaffey)와 존 헤링(John Hering)은 새로운 여권에 사용될 프라이버시 기능이, 설계된 그대로 작동되지 않을 것임을 입증하는 비디오를 공개했다.

미국은 전자여권에 여권 겉표지에 넣는 금속 섬유망을 집어넣어 인증 받지 않은 판독기가 여권을 감별해내는 것을 막을 계획이다. BAC가 위조범들이 칩에서 유용한 정보를 빼내지 못하도록 막아주겠지만 적절한 장비만 있으면 누구든 여권의 존재 여부를 알 수 있기 때문이다. 정부는 테러리스트들이 아무에게나 판독기를 들이밀어 외국 여행자들을 식별해낼 수 있다는 프라이버시 주창자들의 우려 섞인 지적이 일어난 이후 이 같은 계획을 추가했다.

이론상 여권 표지에 금속 섬유가 포함되어 있는 한, 속에 들어 있는 전자여권의 존재여부를 알아차릴 수 없다. 그러나 머해피와 헤링은 여권이 (지갑이나 배낭 속에 들어 있다가) 1센티미터만 노출돼도 최소 60센티미터 떨어진 판독기에 그대로 잡힐 수 있다는 점을 비디오를 통해 증명했다.

그들은 또한 미국에서 설계된 전자여권 모형을 사용하여 여권 소지자가 사정거리에 들어오면 폭발하도록 위조범이 즉석에서 만든 폭탄을 숨겨 판독기에 연결할 수도 있음을 입증했다.

그룬발트에 따르면 여권 칩 외에 대학생들이 구내식당에서 음식을 사먹을 때 사용하는 충전용 RFID 티켓 카드도 복제할 수 있다.

그룬발트와 그의 동료들은 또한 도둑이 창문이나 문을 따고 침입할 때 소리가 나도록 고안된 RFID 전용 경보 시스템을 망가뜨릴 수도 있다. 이러한 시스템은 전원을 끄고 켜기 위해 RFID 카드를 판독기에 통과시켜야 한다. 그룬발트는 RFID 칩의 데이터를 조작함으로써 시스템을 무력화하여 도둑에게 창문이나 문을 통해 건물에 침입하는 길을 열어줄 수 있음을 깨달았다.

또 호텔 객실 키 카드나 회사 출입 카드에 사용되는 RFID 태그를 복제하고 조작하여 호텔의 전 객실과 사무실, 그 밖의 시설들을 모두 열 수 있는 마스터키도 만들 수 있다. 예를 들면, 출입 통제 시스템에 가장 흔하게 사용되는 필립스 전자(Philips Electronics)의 마이페어(Mifare)를 복제할 수도 있다. 그룬발트는 두세 개의 서로 다른 객실 키 카드만 있으면 마스터키를 만들 수도 있다. 호텔에서 사용되는 10가지 종류의 RFID 시스템들을 조사한 결과 암호를 사용하는 곳은 없었다.

암호를 사용한 시스템의 상당수는 제조업체가 유통 전에 출입 통제 시스템에 프로그래밍한 디폴트 키를 변경하지 못했다. 그렇지 않은 경우에는 제조업체가 카드와 함께 보낸 설명서에 넣은 샘플 키를 사용했다. 그룬발트와 그의 동료들은 이러한 설명서에서 발견한 모든 샘플 키를 모아서(대다수가 구매자의 웹사이트에서 우연히 발견한 것이었다) 딕셔너리 데이터베이스를 만들어 이른바 '딕셔너리 공격'을 수행했다. 새로운 출입 통제 시스템을 공격할 때마다 RF덤프 프로그램이 카드의 암호를 푸는 키를 찾을 때까지 이 리스트를 검색한다.

그는 "우리가 수집한 카드 중 약 75퍼센트를 열 수 있다는 점에 매우 놀랐다."고 말했다.

/[와이어드코리아 (wired.daum.net) = Kim Zetter]

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기