[아이뉴스24 김혜경 기자] 이란 핵시설을 공격한 '스턱스넷(Stuxnet)'과 사우디아라비아 석유화학 공장을 타격한 '트리톤(Triton)', 우크라이나 전력망을 마비시킨 '인더스트로이어(Industroyer)'는 모두 특정 산업제어시스템(ICS)을 겨냥해 제작된 악성 프로그램이다.

러시아의 우크라이나 침공 과정에서도 '인더스트로이어2'라는 변종이 발견된 가운데 지난주 미국 사이버보안 콘퍼런스 '블랙햇(Black Hat)'에서도 해당 사건은 초미의 관심사로 떠올랐다. 우크라이나 당국은 데이터 확보와 동맹국 지원, 공격자 오판이 맞물리면서 공격을 방어할 수 있었다고 강조하면서도 주요 인프라를 겨냥한 추가 공격 가능성도 배제할 수 없다고 전했다.

17일 슈피겔 등 외신에 따르면 빅토르 조라(Victor Zhora) 우크라이나 특수통신‧정보보호국(SSSCIP) 부국장은 미국 라스베이거스에서 열린 '블랙햇 2022' 특별 세션에서 "샌드웜(Sandworm)의 세 번째 전력망 공격 시도는 4월 8일 금요일 저녁으로 계획됐지만 적어도 물리적 침공 1주일 전인 2월 17일쯤 이미 준비됐던 것으로 분석됐다"며 "'인더스트로이어3'이 언제 다시 등장할지는 알 수 없지만 주요 인프라를 겨냥한 추가 공격 가능성을 배제할 수는 없다"고 전했다.

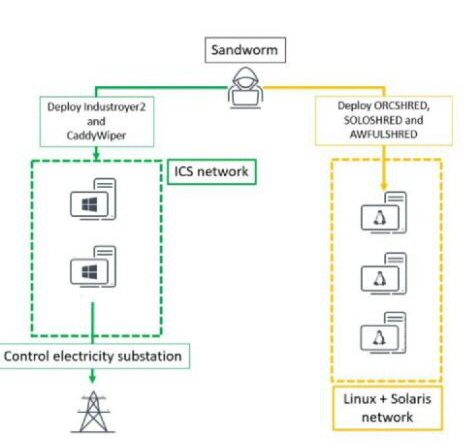

지난 4월 12일(현지시간) 우크라이나 CERT와 슬로바키아 보안기업 ESET는 샌드웜이 전력망을 겨냥해 유포한 멀웨어 인더스트로이어2를 조기에 포착해 저지했다고 공개한 바 있다. 이는 인터스트로이어에서 파생된 악성 프로그램으로, 2016년 12월 우크라이나 수도 키이우 일대에서 발생한 정전 사태의 원인이다. 해당 멀웨어는 ICS에 사용되는 특정 통신 프로토콜을 이용해 망 운영을 제어하고 공격하기 위해 설계됐다.

4월 공격의 쟁점은 실제 공격이 발생하기 전 무력화했지만 최초 침투 경로가 불분명하다는 점이었다. 당시 ESET는 보고서를 통해 "공격자가 IT 네트워크에서 ICS 네트워크로 어떻게 이동할 수 있었는지 현재까지는 알 수 없다"고 전했다.

조라 부국장은 방어 성공 요인으로 ▲글로벌 보안업체들의 지원 ▲데이터 확보 ▲공격자 실수 등이 복합적으로 작용했다고 봤다. 그는 "당초 공격은 금요일 오후 5시 58분으로 예정됐다"며 "이는 대부분 직원들이 근무 중이고 컴퓨터 전원이 켜진 상태라는 점을 감안해 공격자가 내린 결정이었다고 가정해 볼 수 있다"고 설명했다.

이어 "그러나 직원들은 이미 4~5시에 퇴근한 상태였고 컴퓨터가 와이퍼에 감염되지 않아 효율적인 방어가 가능했다"며 "앞으로 전력 관련 설비를 마비시키려는 공격자는 기술적인 지식뿐만 아니라 현장 근무에 대한 통찰력도 갖춰야 할 것"이라고 전했다.

이날 콘퍼런스에 함께 참석한 ESET 연구원도 공격자 실수로 방어를 할 수 있었다고 전했다. 이 연구원은 "샌드웜의 공격이 실패했지만 위협을 과장해서도 과소평가해서도 안 된다"며 "이 같은 위협은 심각하지만 적절한 보안 조치를 통해 해결할 수 있다"고 말했다.

동맹국의 지원도 주효했다. MS와 ESET는 우크라이나 네트워크와 방대한 양의 특정 원격 데이터 확보에 영향력을 발휘했고, 해당 데이터들이 멀웨어 공격을 방어하는데 결정적으로 작용했다는 설명이다. 해당 업체들이 우크라이나 당국에 적시에 정보를 공유했고, 침해사고대응팀(CERT)이 신속하게 멀웨어를 탐지할 수 있었다는 점이 핵심이다.

ESET 연구원은 "2016년 공격자의 목표는 변전소를 차단한 후 운영자가 시스템에 접근하는 행위를 막고 시스템을 재부팅할 수 없도록 제어시스템을 조작하는 것이었다"며 "인더스트로이어 두 번째 버전도 동일한 방식이 시도됐는지는 명확하지 않지만 인더스트로이어 흔적을 지우기 위해 와이퍼(Wiper)가 함께 배포됐다는 점을 주목해야 한다"고 설명했다.

노조미네트웍스는 보고서를 통해 "2016년에 발견된 인더스트로이어는 ▲IEC 60870-5-101 ▲IEC 60870-5-104 ▲IEC 61850 ▲OPC DA등 여러 ICS 프로토콜을 대상으로 공격을 시도했지만 두번째 버전은 'IEC 60870-5-104'에만 초점을 맞추고 있다는 것이 특징"이라며 "공격자가 OT 시스템에 도달하기 전 탐지하고 대응하는 작업이 무엇보다 중요하다"전했다.

/김혜경 기자(hkmind9000@inews24.com)

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기